SSO システムを統合する

複数のアカウントのシングルサインオン (SSO) 設定を統合します。

Stripe Organizations を使用して、複数の Stripe アカウントを管理して運営するための一元化された組織を作成します。ユーザー認証にシングルサインオン (SSO) を設定している場合は、組織へのアカウント登録の前に、すべての Stripe アカウントが同じ SSO システムを共有していることを確認してください。Organizations を使用するかどうかにかかわらず、SSO システムの統合をお勧めします。

このガイドでは、複数のアカウント間で SSO 実装を統合するプロセスの概要を説明します。複数の Okta アプリ (それぞれが個別の Stripe アカウントに対してユーザーを認証する) を、単一の Okta アプリに統合する必要があります。この単一アプリが、複数の Stripe アカウントに対してユーザーを認証します。SSO 実装をすでに統合している場合、または最初に Okta を複数のアカウントを持つ単一の統合として設定している場合は、追加の手順を実行する必要はありません。

この統合には、Stripe にログインするユーザーのグループの割り当てやダウンタイムの変更は必要ありません。

ID プロバイダーアプリケーションごとに 1 つの組織を構成する

複数の組織に SSO を設定する場合は、それぞれに同じ ID プロバイダーアプリケーションを再利用しないでください。代わりに、組織ごとに 1 つの ID プロバイダーアプリケーションを構成します。

統合前の SSO 設定の例

このガイドに従い、Acme Inc. という架空の会社に属する複数の Stripe アカウントの SSO 設定を統合する方法を説明します。Acme Inc には 4 つの Stripe アカウントがあり、それぞれに個別の Okta アプリと SSO システムが使用されています。

- Acme Financial

- Acme Travel

- Acme Insurance

- Acme Consulting

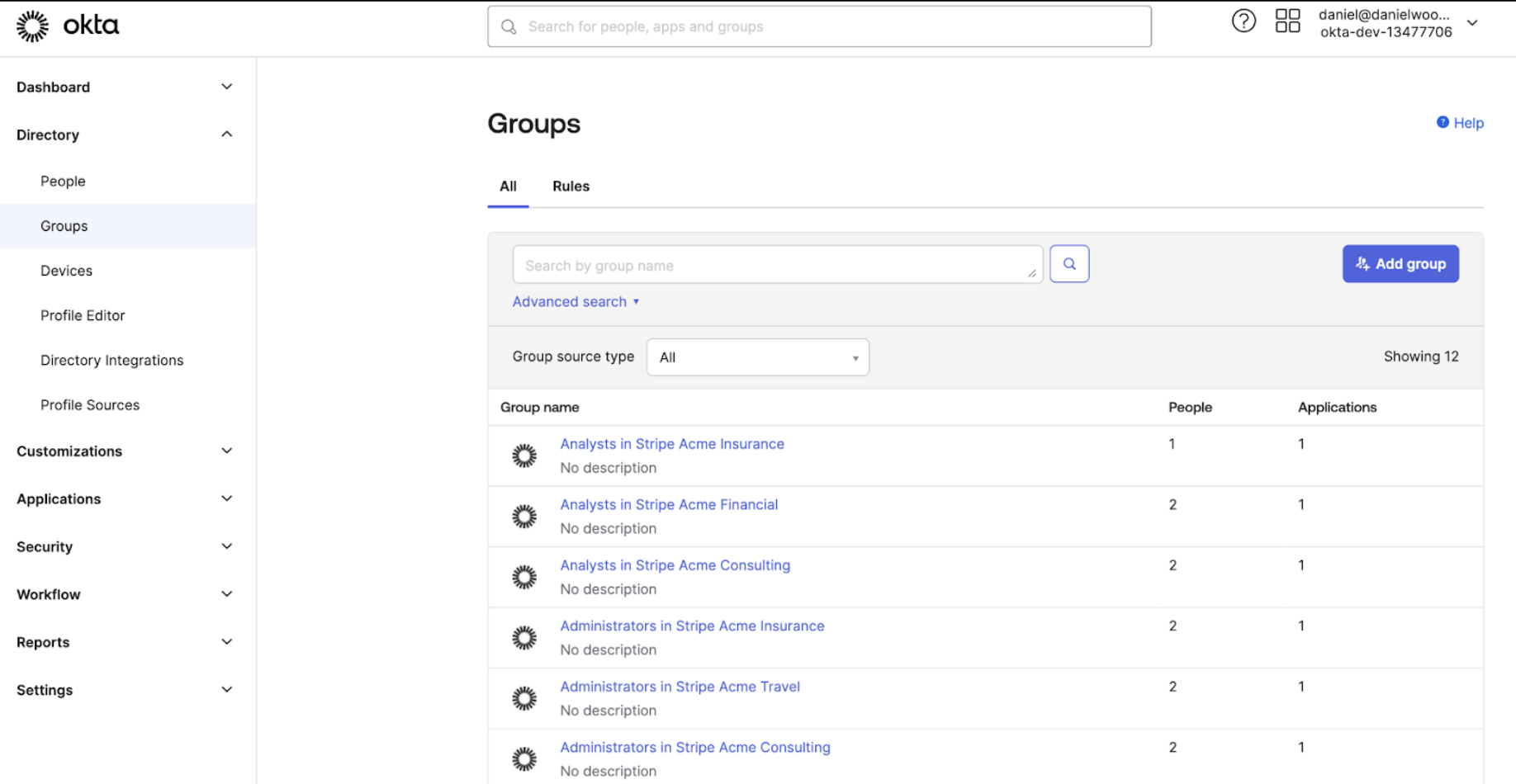

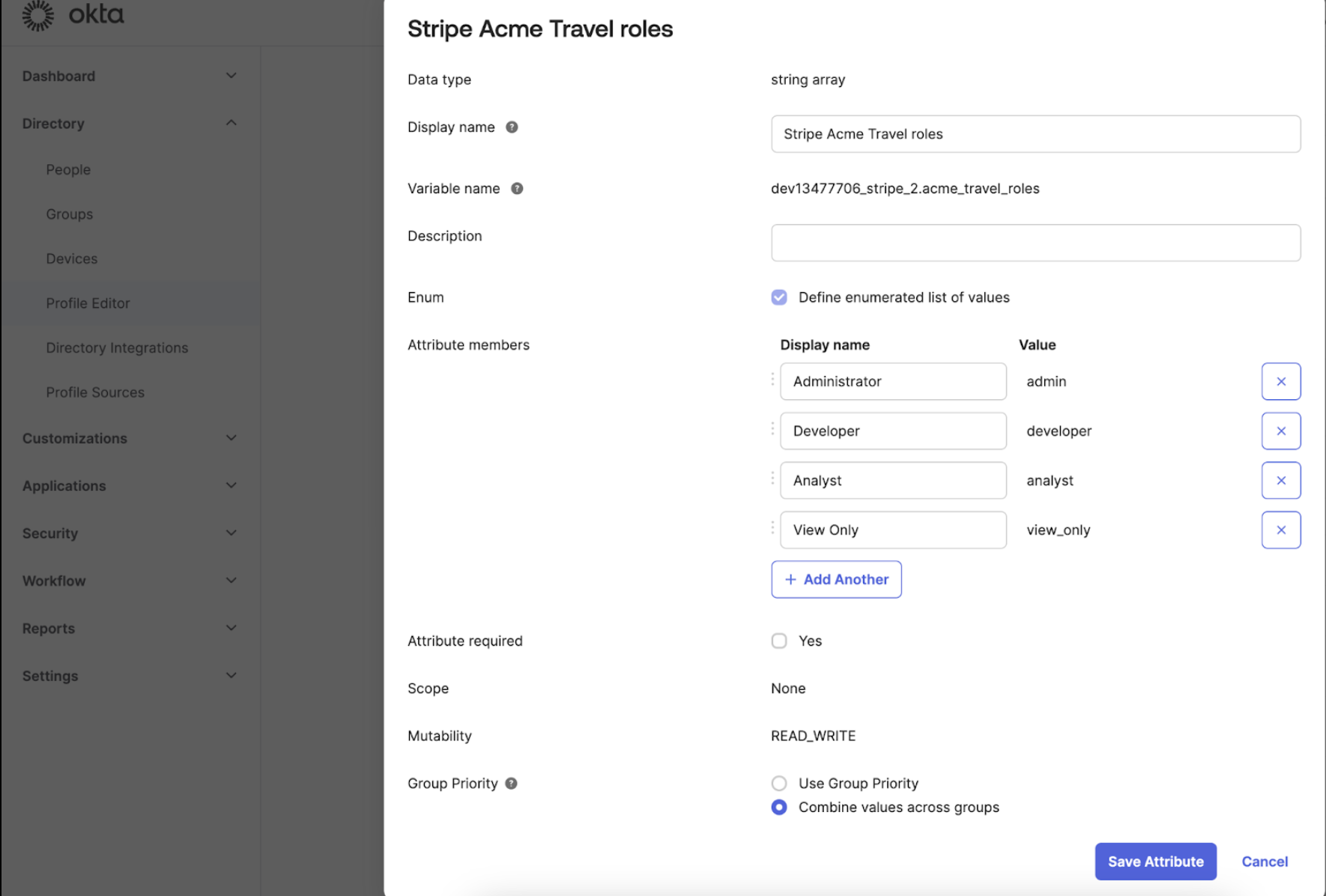

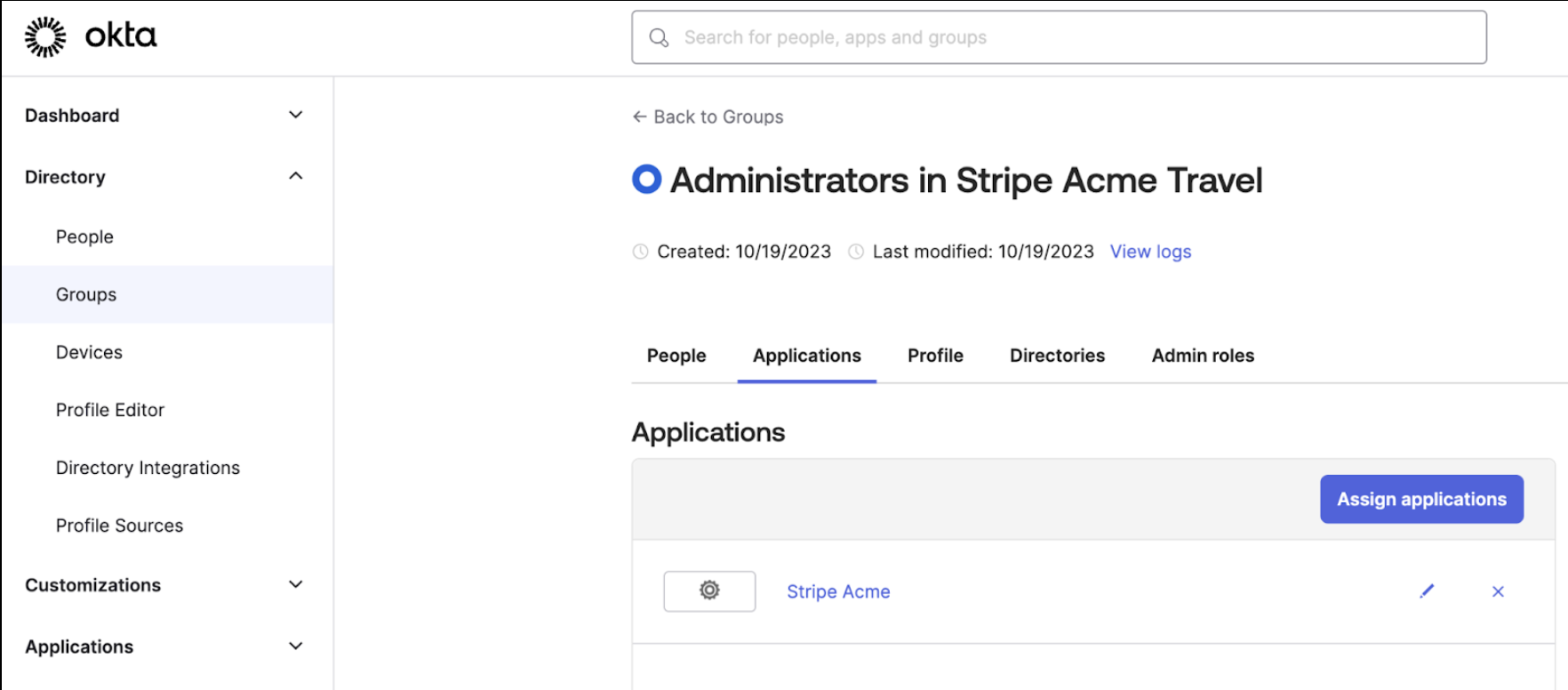

Okta では、Acme は各 Stripe アカウントでユーザーが必要とする役割ごとに個別のグループを設定します。以下に例を示します。

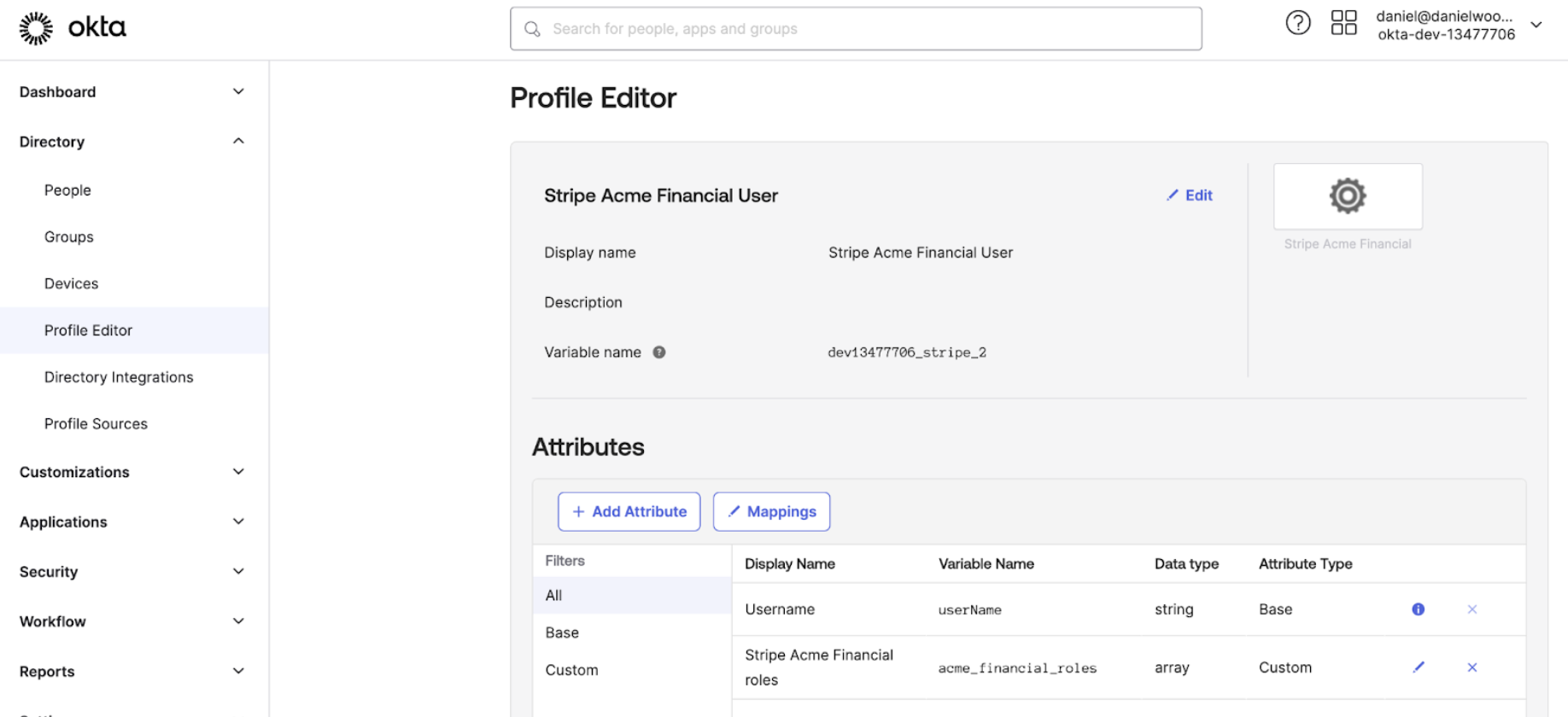

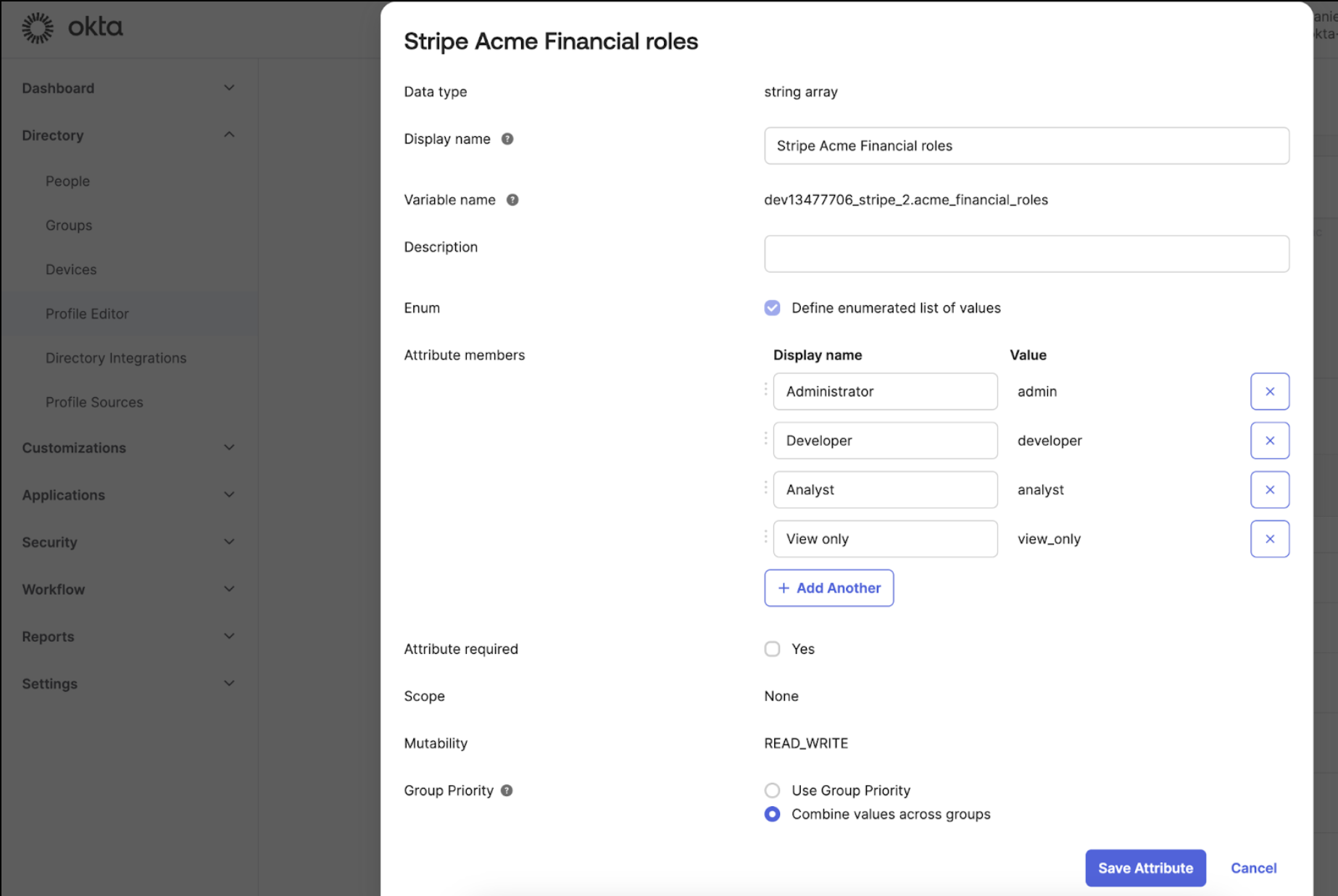

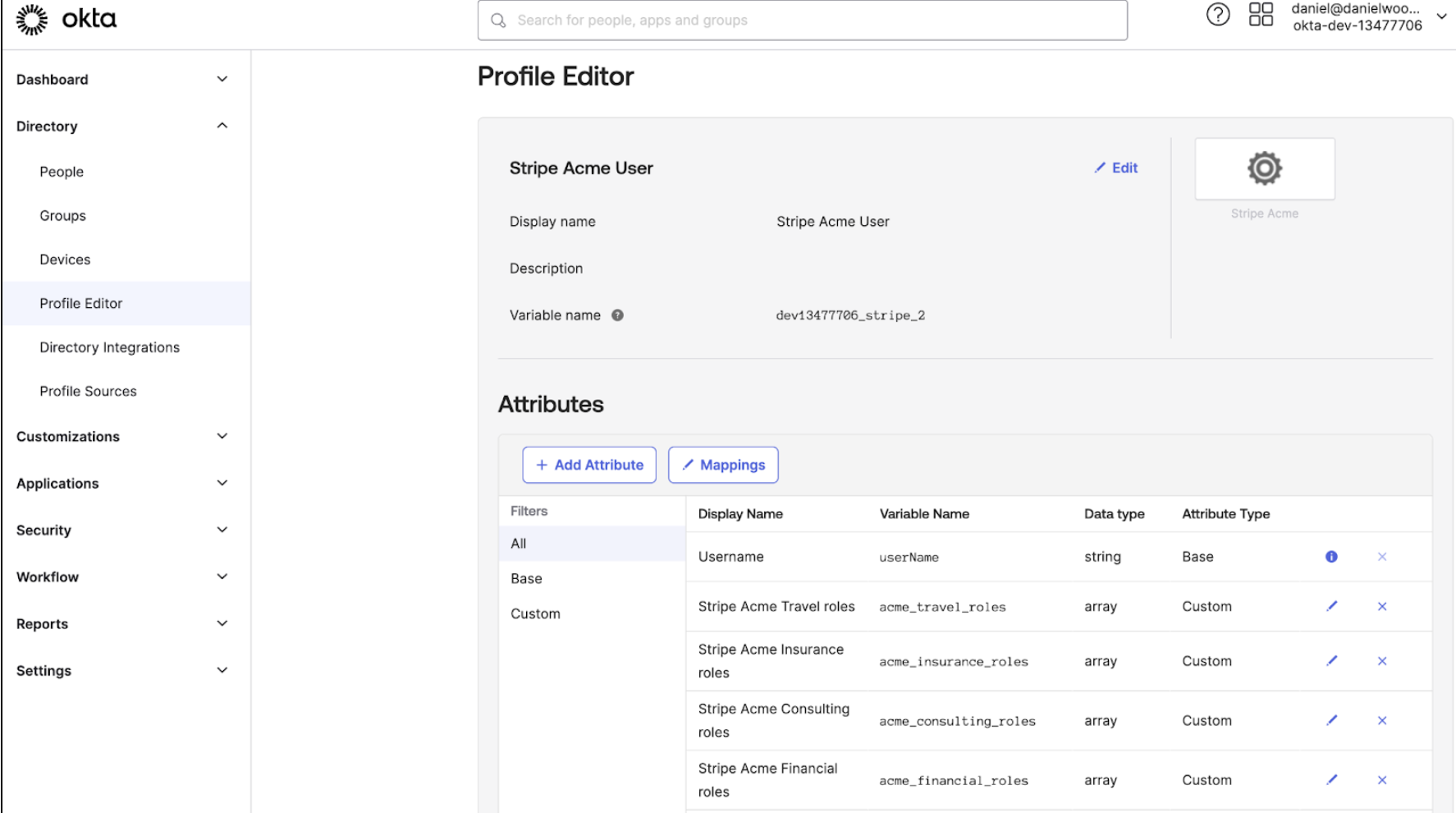

Acme は、各アプリのプロフィールエディターで、各 Stripe アカウントの役割のマッピングを作成しました。

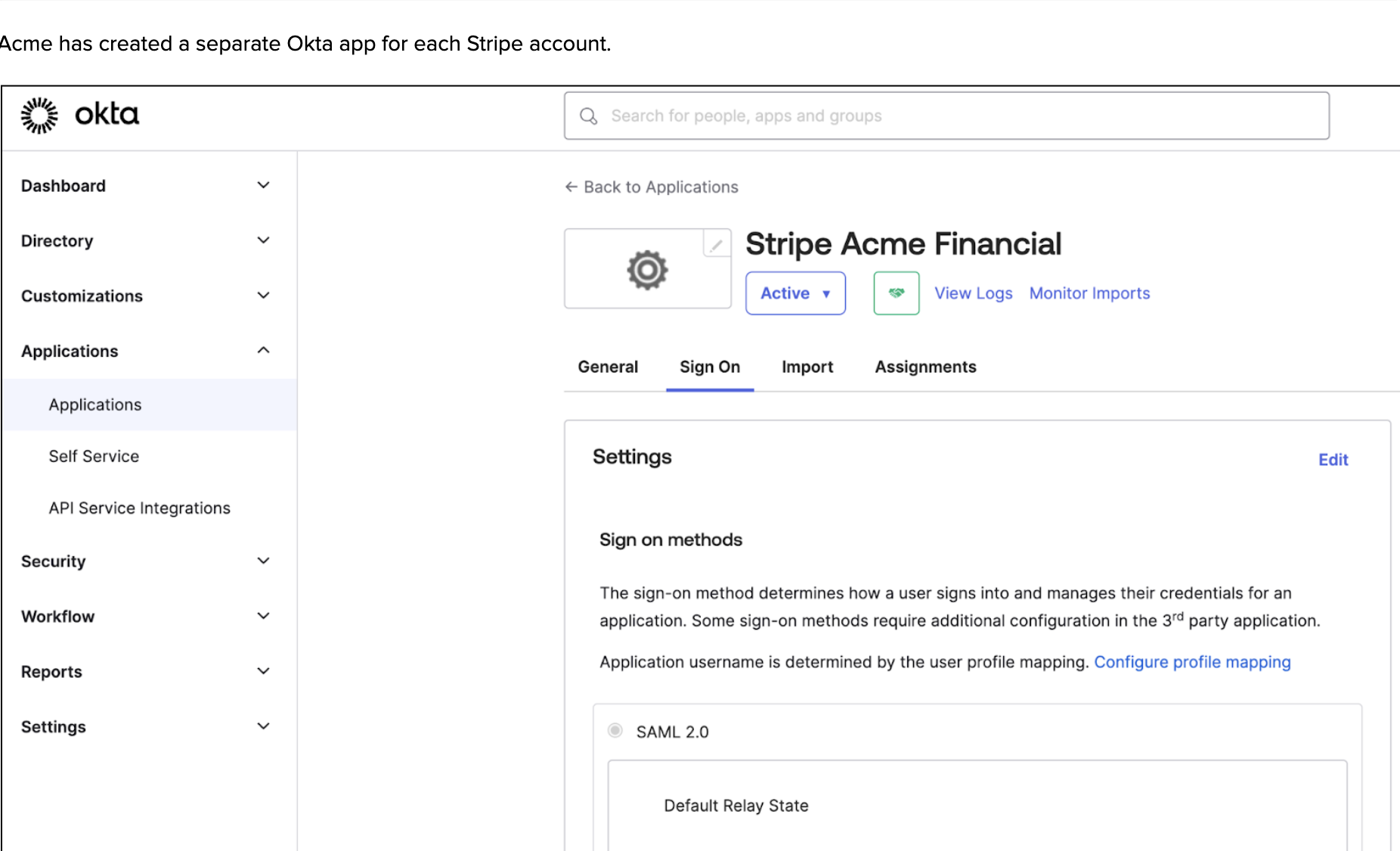

次に、Acme は各 Stripe アカウント用に別々の Okta アプリを作成しました。

各アカウントには、その 1 つの Stripe アカウントに対するユーザーの役割を定義する 1 つの属性ステートメントが含まれます。

Organizations にアカウントを登録するために、各 Stripe アカウントに個別の Okta アプリと SSO システムを使用することはできません。これらの Okta アプリを、すべてのアカウントに対して 1 つの Okta アプリに統合し、また、細かい役割の割り当てを維持して、ユーザーが Stripe の特定のアカウントにアクセスできるようにする必要があります。

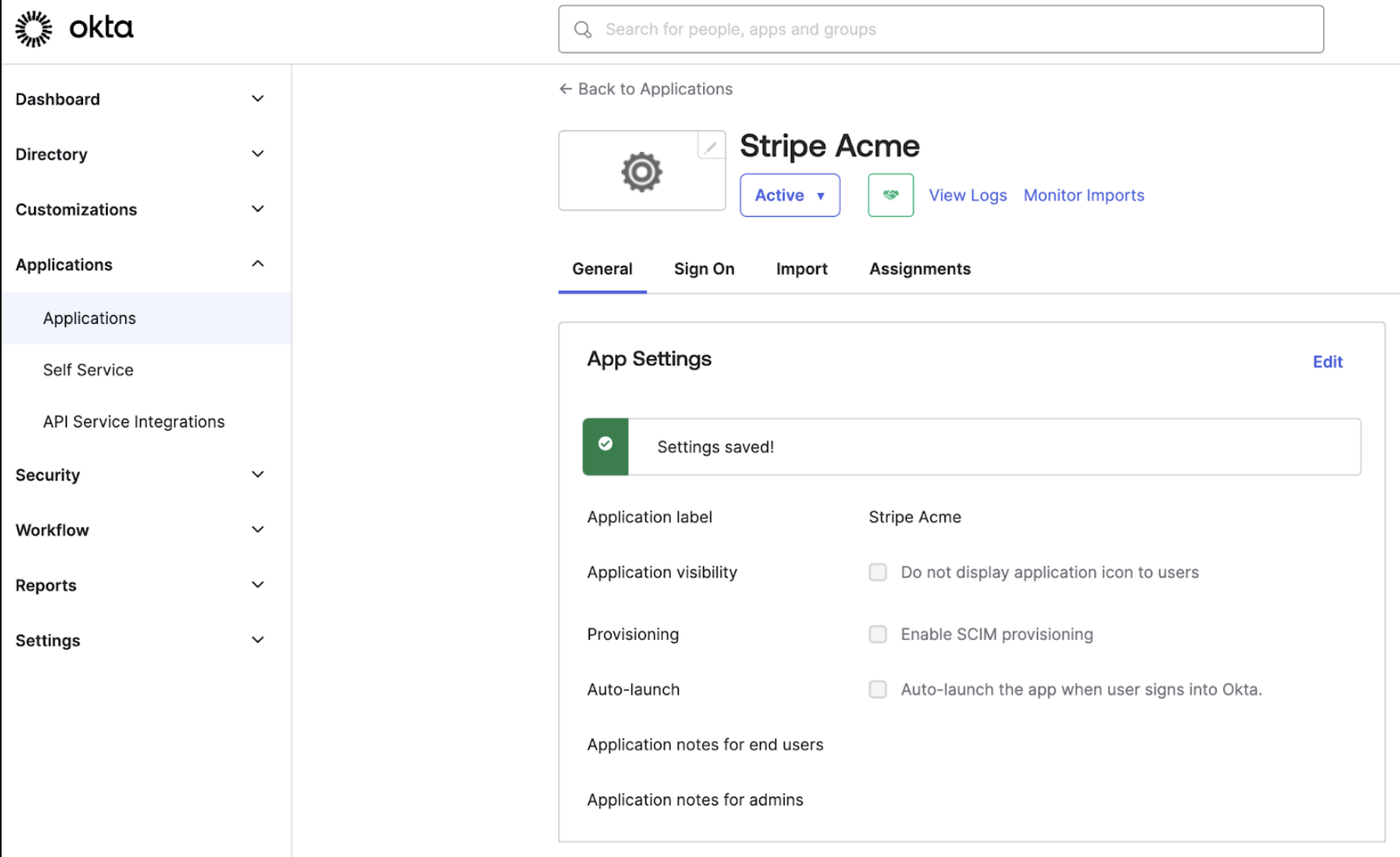

プライマリー Okta アプリを指定する

既存の Okta アプリの 1 つを新しいプライマリー Okta アプリとして選択します。

各 Stripe アカウントの役割の新しいプロフィールマッピングを追加する

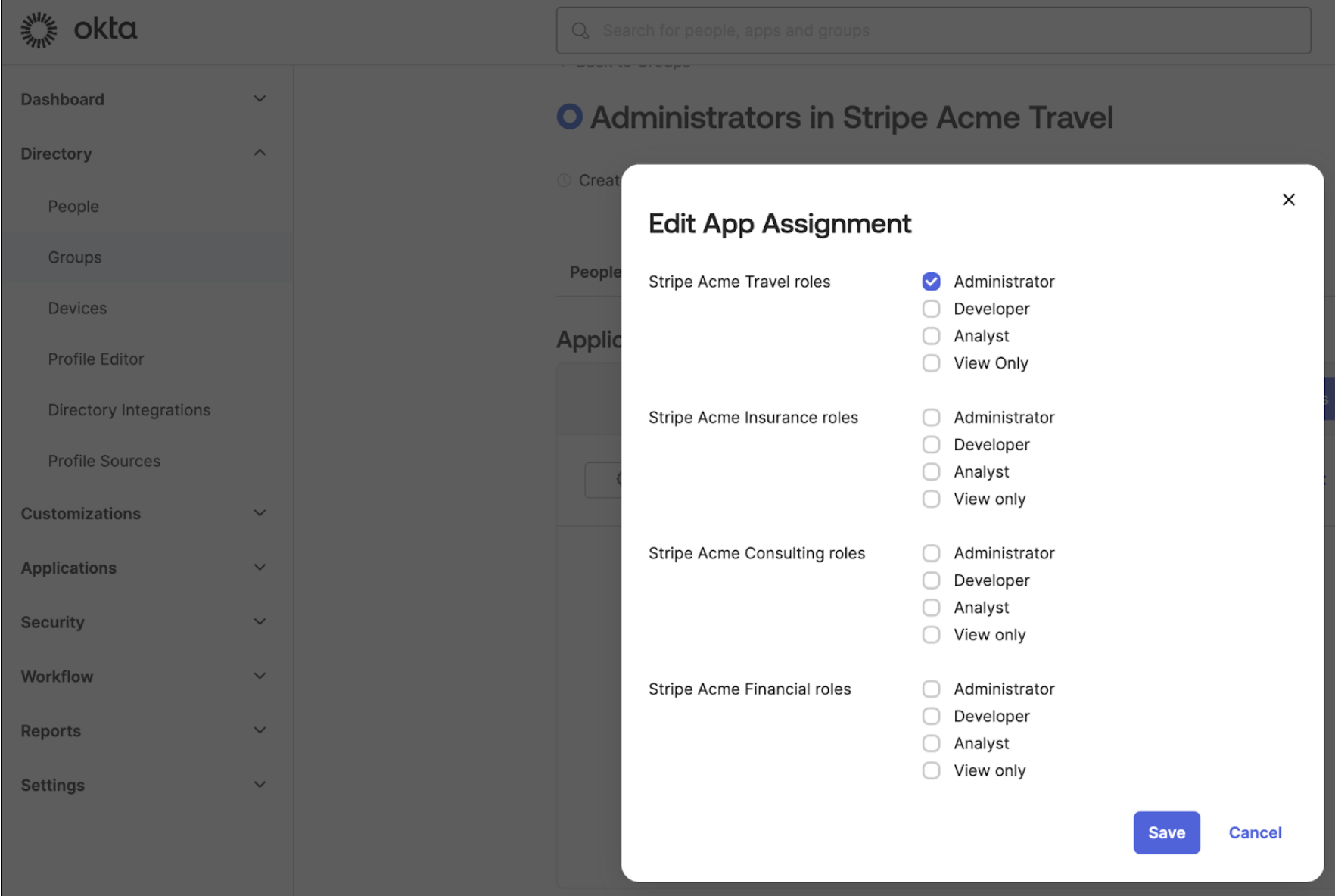

各 Stripe アカウントに新しい属性マッピングを作成します。これにより、アプリに各グループを割り当てる際に、ユーザーがアクセスできる Stripe アカウントを選択できます。

各プロフィールマッピングで、割り当てが可能な役割を設定できます。役割と値の一覧は、ユーザーの役割ページで確認できます。

新しいプライマリーアプリで役割を割り当てる

Okta の各グループについて、そのグループをプライマリーアプリに割り当て、そのグループのユーザーがアクセスできる役割とアカウントを選択します。

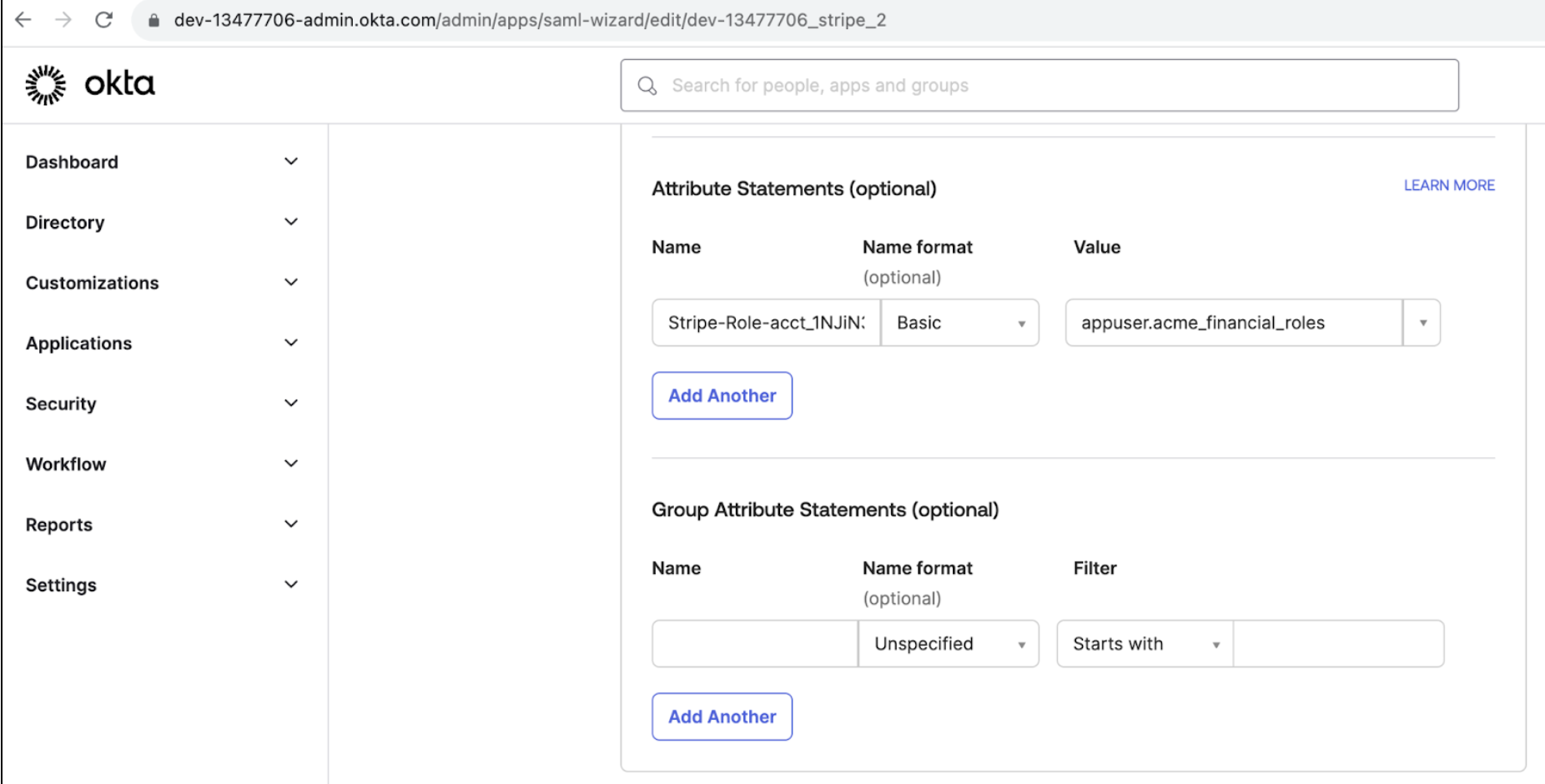

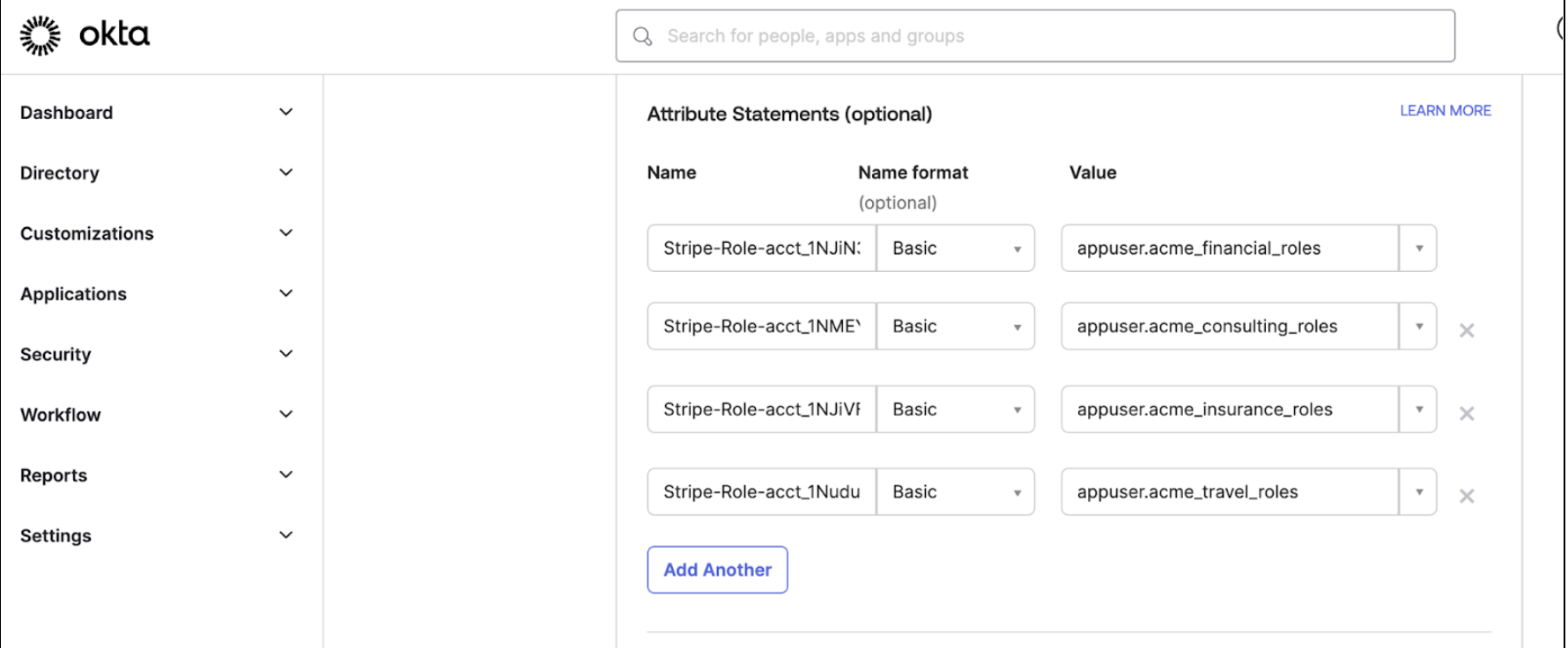

各 Stripe アカウントでユーザーの役割の属性ステートメントを追加する

プライマリー Okta アプリの SAML 設定で、各属性ステートメントに Stripe-Role-acct_ または Stripe-Role-org_ のいずれかの名前を指定します。Stripe アカウントまたは組織のユーザーの役割を含む、プロフィールマッピングとして値を設定します。

認証時にユーザーをリダイレクトするために、すべての Stripe アカウントの SSO を設定する

次に、各アカウントの Stripe の SSO 設定が、同じプライマリー Okta アプリにリダイレクトされることを確認する必要があります。これを行うには、各アカウントの SSO 設定を更新します。

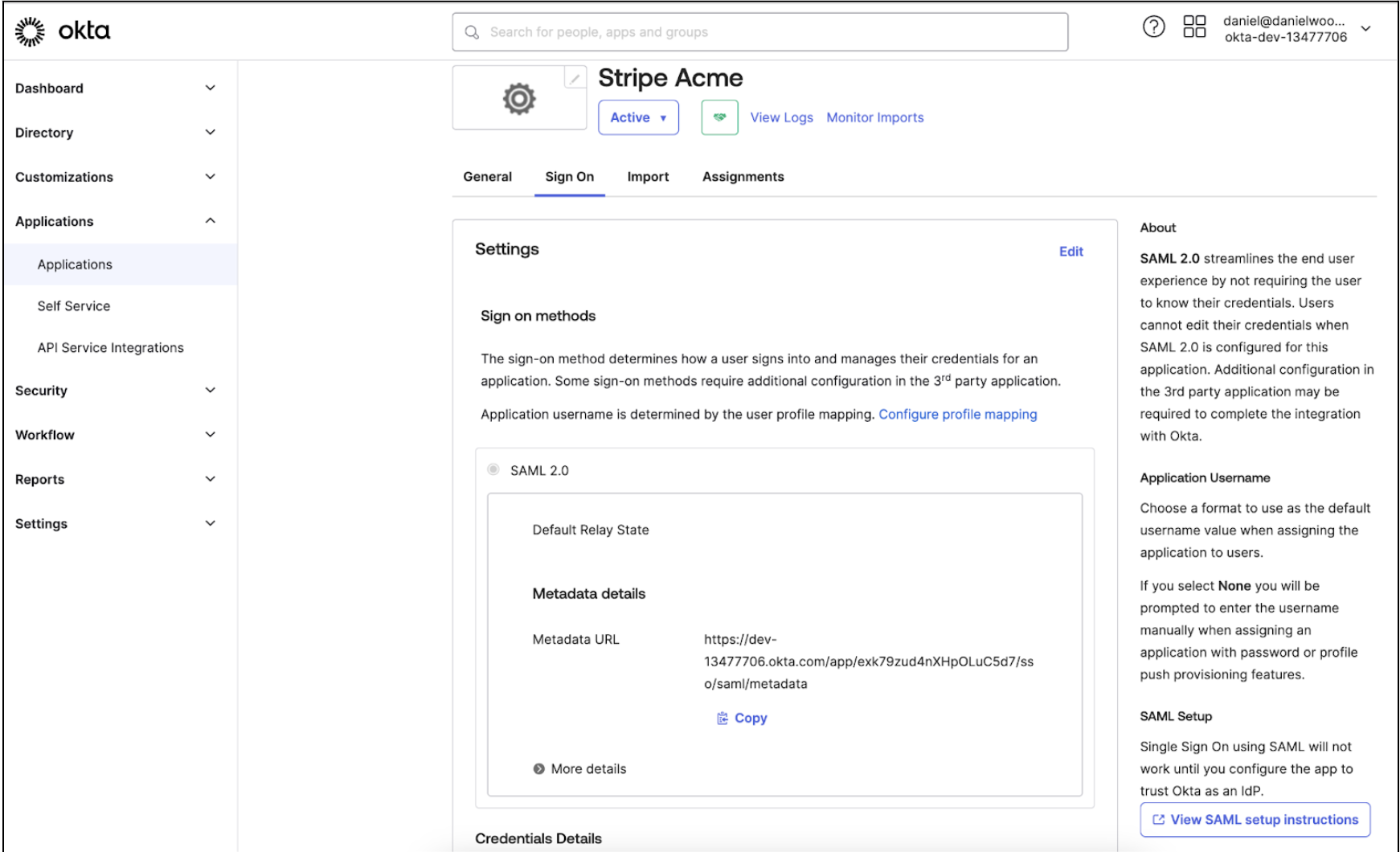

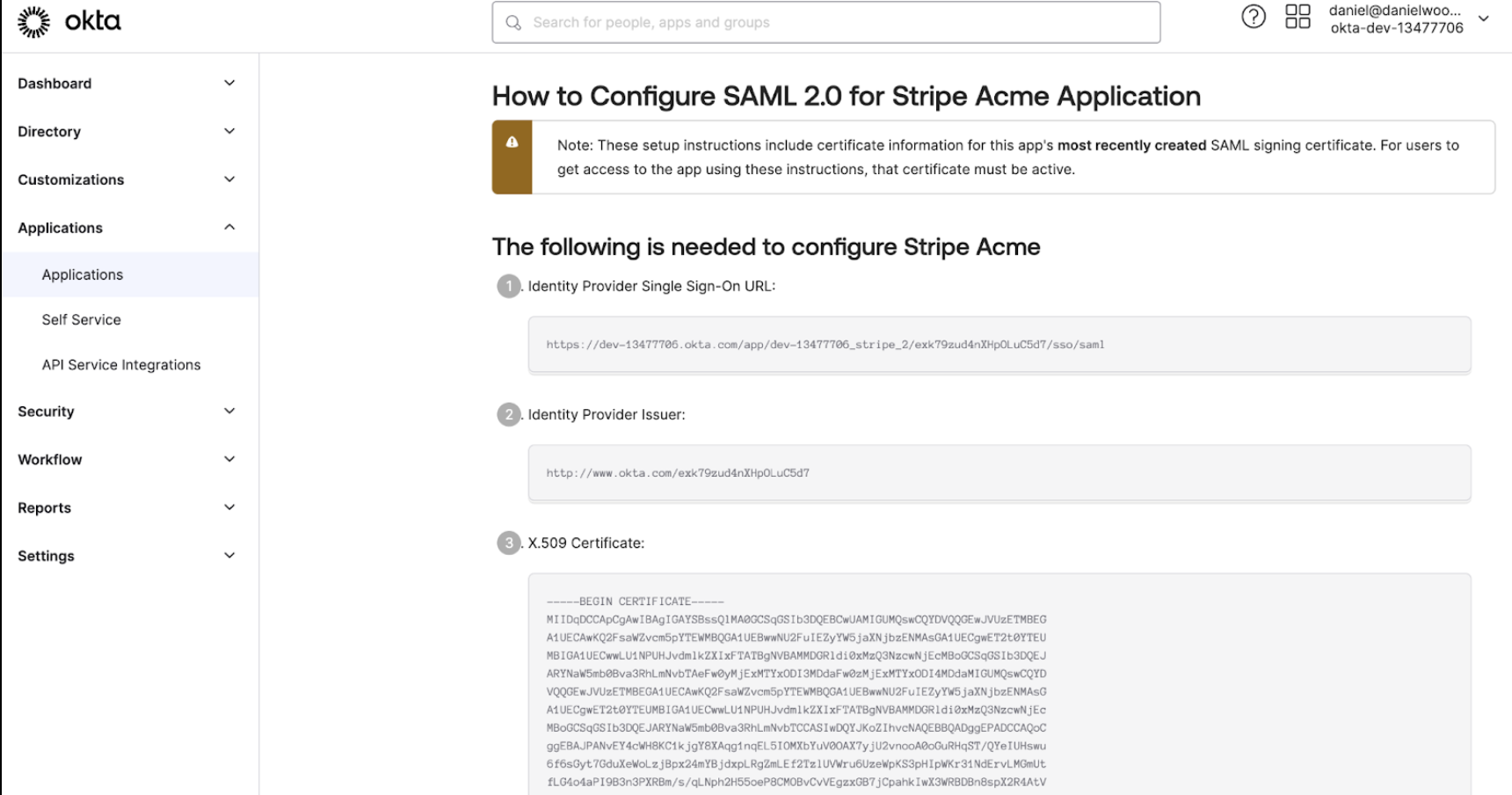

Okta で Stripe が必要とする、プライマリーアプリに関連付けられた 3 つのメタデータを見つけるには、Okta でプライマリーアプリのサインオンタブに移動します。ページの右下隅にある、SAML 設定手順を見るをクリックして、メタデータをコピーします。

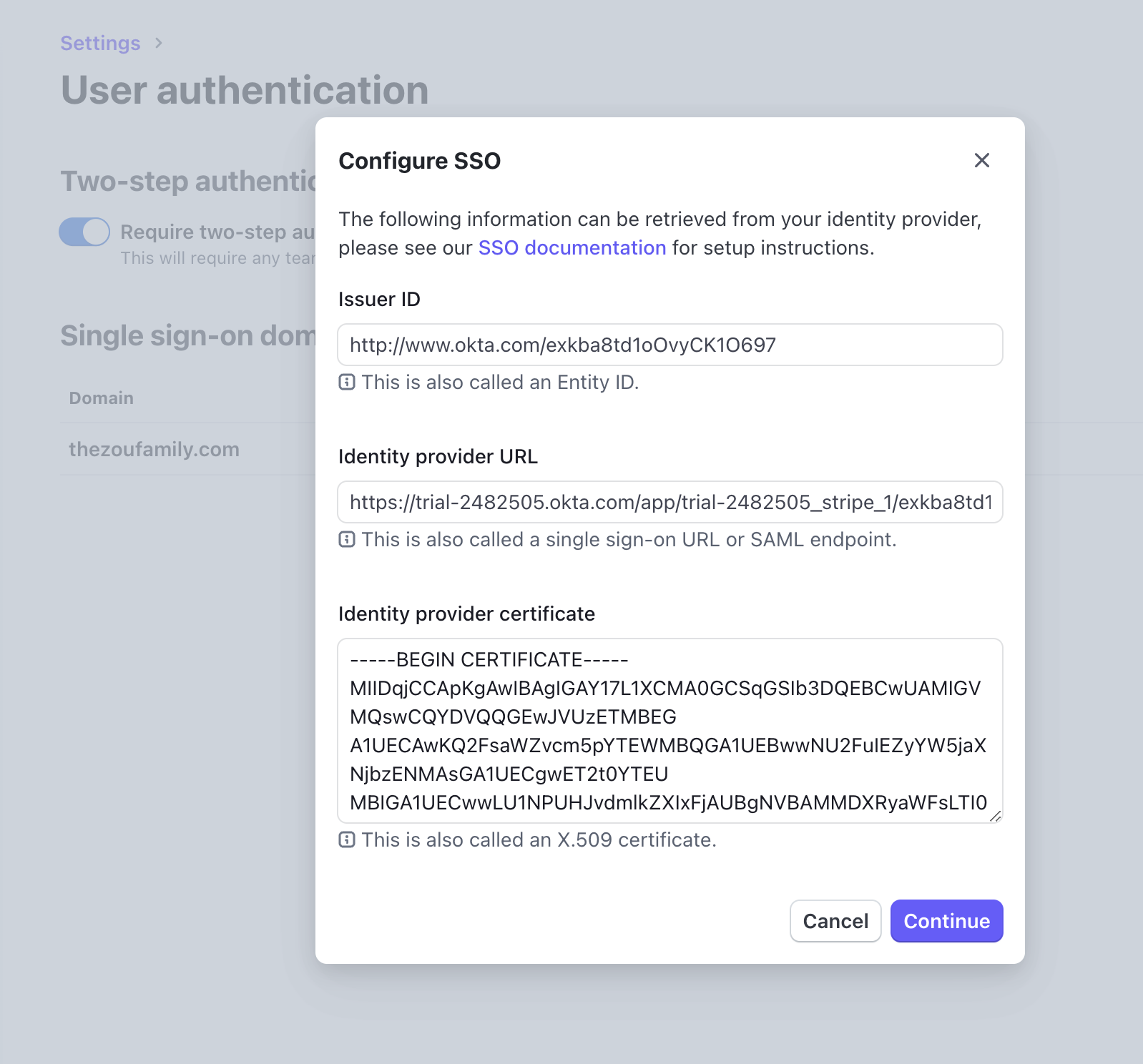

各 Stripe アカウントの SSO 設定にアクセスするには、 設定 > チームとセキュリティ > ユーザー認証 をクリックします。ドメインに関連付けられたメニューを開き、 SSO 設定を管理する をクリックします。Okta のプライマリーアプリからのメタデータを貼り付けます。

メタデータを貼り付けて、変更を確定すると、ユーザーは Okta のプライマリーアプリをクリックして Stripe にサインインできます。アカウント選択機能を使用して Stripe のアカウントを切り替えます。

オプションOkta でユーザーを各 Stripe アカウントにリダイレクトするブックマークを設定する

ユーザーがプライマリーの Okta アプリを使用してサインインした後に Stripe アカウントを切り替えられないようにするには、Stripe アカウントごとに Okta でブックマークのタイルを設定します。これにより、ユーザーは URL に基づいて特定の Stripe アカウントに自動的にログインできます。

以下の URL の形式を確認してください。{YOUR_ を実際のドメインに置き換え、{acct_ を目的のアカウント ID に置き換える必要があります。

https://dashboard.